Günümüzde pek çok kuruluş, çalışanlarına sosyal mühendisliğe karşı eğitimler verse de hala en büyük zafiyet, bireysel güvenlik…

Son derece önemli bir kuruluşa, dikkatleri çekmeden sızmanın yolu nedir? Gelişmiş bir DDoS saldırısı mı? Hizmetleri kısıtlamak için etkili bir Botnet ağı mı? Yoksa geniş kapsamlı bir siber saldırı hareketi mi?

Hedef kuruluş, güncel bir teknoloji altyapısına sahip ise, SOME — Siber Olaylara Müdahale Ekibi — standartlarına uygun ise, güvenlik altyapısına önem veren bir yönetime sahip ise ne yazık ki saydığımız maddelerin pek etkili olamayacağını — en azından dikkatleri çekmeden — söyleyebiliriz.

Ya bir eliniz içeride olsaydı? Bir Truva Atı taktiği uygulayıp, kapıların açılmasını kolaylaştırsaydınız? İşiniz çok daha kolay olabilirdi. Peki bu kadar gelişmiş bir altyapıya ve yüksek güvenliğe sahip bir kurum, nasıl olur da kritik öneme sahip bir hata yapabilir? Cevabı basit. Sosyal Mühendisliğe hoş geldiniz…

Yakın geçmişte pek çok kurumsal firma, Bireysel Güvenlik Farkındalığı’nın bilincinde değildi. Dijitale aktarılmış olan tüm verilerin yüksek teknolojili güvenlik sistemleri tarafından korunmasıyla, bilgi sızdırma ihtimali minimuma indirmeyi amaçladılar. Fakat çalışanların dikkatsizliğinin, bilinçsiz kullanımlarının büyük sonuçlar doğurabileceğine karşı herhangi bir kaygı yoktu.

Günümüzde ise neredeyse tüm kuruluşlar, çalışanlarına bireysel siber güvenlik eğitimleri vererek bu sektördeki farkındalığı artırmayı amaçlıyor. Ancak yine de, en büyük zafiyetin insan faktörü olduğu günümüzde siber saldırılar büyüyerek devam ediyor. Bunlara dur demek ise kurumların olduğu gibi bizlerin de elinde.

Bugün işleyeceğimiz konu yaygın olan Sosyal Mühendislik saldırıları ve Bireysel Güvenlik Farkındalığının artan önemi.

Görsele baktığımızda birçoğumuzun ilk dikkatini çeken detay paketin tasarımı ve profesyonelliği olmuştur. Çalıştığınız kurumda öğlen arasına çıkıp, geri geldiğinizde bütün masaların üzerinde bu paketleri bulsaydınız ne düşünürdünüz? Muhtemelen siz de diğer birçok çalışan gibi paketi saklar, kurumun bilgisayarında veya kişisel bilgisayarınızda belleği denerdiniz.

Görselde görülen SM (Sosyal Mühendislik) saldırısı, Eylül 2019'da gerçekleşen bir saldırı tipi. Çalıştığınız kurumun bilgileri ve Netflix adı kullanılarak son derece profesyonelce hazırlanmış, çalışanlara yapılan bir jest gibi gösterilmiş bir saldırı.

Paketlerin hazırlanması ve bilgilendirme kartlarının profesyonelliği, bu tip saldırıların ne kadar önemli bir adım olduğunu kanıtlar nitelikte.

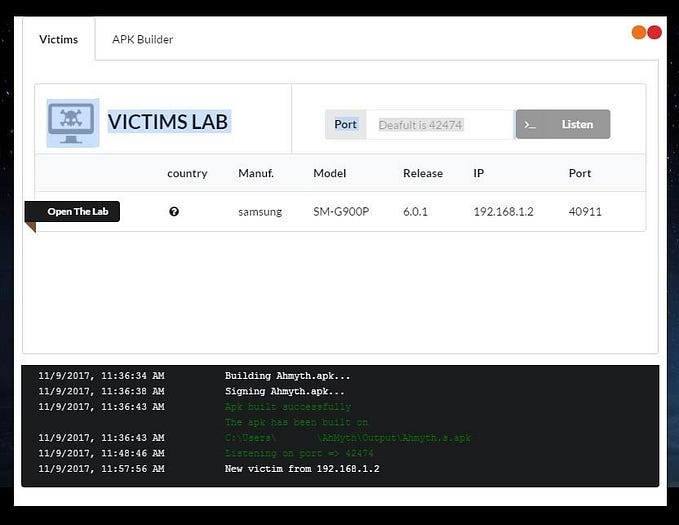

Peki bu bellekleri sisteme tanıtırsanız ne olur?

Bu sorunun cevabı belleklerin içeriğine göre değişmektedir. Pek çok saldırgan bu tip SM saldırılarında kurbanın şüphelenmemesi için belleklere çeşitli bilgileri ekleyip, kurbanı oyalayacak çeşitli metin belgeleri, görseller ve hatta videolar ekliyor. Bu süre zarfında bellek içerisindeki zararlı yazılım sisteme entegre olmuş oluyor.

Bu tip belleklerde genelde klavye veya mouse sürücüleri bulunuyor. Bellekler sisteme takıldıkları anda sistem, yeni bir mouse veya klavyenin takıldığını düşünerek gerekli sürücüleri doğrudan bellekten kurmaya başlıyor. Bu aşamada da belleğin içerisindeki zararlı sürücüler sisteme kuruluyor ve sisteminiz enfekte haline geliyor.

Bu tip bir saldırının doğuracağı sonuçlar, aslında kurbanın davranışlarına göre değişir. Kurban, eğer ki belleği herhangi bir ağa bağlı olmayan offline bir sistemde yürütürse, sistem enfekte olsa bile herhangi bir veri sızıntısı yaşanmayacaktır. Ancak kurban, belleği doğrudan ağa bağlı bir kurum sisteminde veya kişisel sisteminde yürütürse, enfekte olan sistemden veri sızıntısı gerçekleşebilir.

Bu, saldırının sadece görünen yüzü. Saldırgan, enfekte olan sistem aracılığıyla aynı ağdaki diğer sunuculara ve sistemlere yayılabilir, enfekte sayısını artırabilir. Bu durumda kurbanın içerisinde bulunduğu ağın tamamı enfekte olabilir.

Bir sistem aracılığıyla ağın geri kalanına yayılmak ise saldırının sadece başlangıcı. Verilerin sızdırılması veya şifrelenmesi bir sonraki aşama olabilir. Günümüzde kurumların çoğu kez karşı karşıya kaldığı tehditlerden biri de Cryptolocker saldırıları.

Şirket ağının içerisine sızmış bir zararlı yazılım, enfekte ettiği sistemleri şifreleyebilir. Bu sistemlerdeki önemli veriler, son derece gelişmiş bir algoritma ile kriptolanır (şifrelenir). Bu algoritmanın kırılması ve herhangi bir veri kaybı olmaması ise neredeyse imkansızdır.

Böyle bir durumda saldırganın fidye istemesi, bunun karşılığında da şirket verilerini teslim etmesi, kurumun itibarını zedeleyecek önemli bir olaydır.

Saldırılar Nasıl Gerçekleşiyor?

Phishing saldırıları, hedefin zayıflığından faydalanır. Hedefin kişisel bilgileri, ilgi alanları, hobileri gibi alanlarda dikkat çekici görsellerin ve metinlerin bulunduğu mailler en önemli saldırı araçlarıdır. Çoğu zaman bu mailler, kurbanın şüphelenmemesi için, risk oluşturmayacak şekilde tasarlanır. Sizi doğrudan bir linke yönlendirmek yerine, geniş açıklamalar veya anlatımlar içerir. Bunun ardından da linke tıklamanız hakkında ısrar etmez ve tercih şansınız olduğunu düşündürür. Bu aslında bir psikolojik savaştır. Size zararlı bir amacı olmadığını düşündürür.

Bu tip saldırılar, kurumsal firma çalışanlarının başına gelebileceği gibi ev kullanıcılarının da başına gelmektedir. Zaman zaman hedef gözetmeksizin, daha özensiz hazırlanan mailler, mail listelerindeki kişilere yollanır. Bunlar genelde bireysel güvenlik eğitimi almamış deneyimsiz kullanıcıları avlamak içindir.

Peki bu mail listeleri nasıl hazırlanıyor? Aslında bu sorunun yanıtı, firmalardaki güvenlik skandallarında gizli. Geçtiğimiz yıllarda Facebook kullanıcılarının bütün bilgilerinin sızdırıldığını düşünürsek, amacı doğrultusunda çalışan bir saldırganın milyonlarca mail adresine erişmesinin pek de zor olmadığını görebiliriz.

Peki kullandığımız mail adresinin sızdırılanlar arasında olup olmadığına nasıl bakabiliriz? Have I Been Pwned isimli web sitesini kullanarak, sızdırılan mail veritabanında kendi adresimizi arayabiliriz.

E-Mail Sahteciliği (E-Mail Spoofing)

Birçok kişi, maillerin güvenliğinden emin olmak adına yalnızca gönderen kısmına bakmakla yetinebiliyor. Bu aşamada da devreye e-mail spoofing saldırıları giriyor. Bu saldırılar, gönderen mail adresinin taklit edilmesiyle ortaya çıkabiliyor. Burada olay, saldırganın SMTP Sunucusundaki mail kontrolünü gerçekleştirmeden mail iletmesidir. Yani saldırgan, şirketinizden gelmiş gibi görünen bir mail atabilir.

Çoğu zaman bu tip e-mail spoofing saldırılarında, tuzak mailler spam klasörlerine düşüyor. Bu da kullanıcıya kısmen de olsa ulaşmamasını sağlıyor.

Bu maillerin spam klasörüne düşmesine sebep olan etken, sahte isim kullanmasını sağlayan etken ile aynı. SPF yani Sender Policy Framework.

SPF, mailin yollanmadan önce SMTP sunucusu içerisinde gönderen bilgilerinin ve kimlik bilgilerinin kontrol edilmesini sağlayan bir kayıttır. SPF kontrolü, sunucudan sunucuya değişmektedir. Yani SMTP sunucusunda SPF kontrolü bir seçenektir, zorunluluk değil. SPF, gönderen mail adresinin herhangi bir adres ile çakışıp çakışmadığını kontrol eder. Bu doğrulama kapatılırsa, herhangi bir kontrol sağlanmadan mail gönderilebilir. Bu da istediğiniz isim ile mail gönderebileceğiniz anlamına geliyor. Ancak istemcilerin büyük çoğunluğu zararlı veya spam analizinde ilk olarak SPF kontrolü yapar. SPF değeri “None” olan mailler %90 olasılıkla spam olarak değerlendirilir.

Aslında E-Mail Spoofing yapan birçok saldırgan bu tarz SPF doğrulaması olmayan SMTP sunucularını kullanarak hedeflerine saldırılar düzenlemektedir. Bazı saldırganlar yeterince güvenli olmayan SMTP sunucularına telnet üzerinden bağlantı sağlayarak binlerce sahte mail atabilmektedir.

Örneğin gelen kutunuzda “Google Hesapları Uyarısı” adında bir mail gördünüz. Bu mailin doğruluğundan emin olmak için, mail istemciniz destekliyorsa gönderen bilgilerine girip “Header” alanından SPF doğrulamasının yapılıp yapılmadığına bakmalısınız. SPF doğrulamasında “None” ifadesi, doğrulamanın yapılmadan yollandığı anlamına gelmektedir. Bu da mailin Google’dan gelmediğini gösterir.

Çeşitli istisnai durumlarda, kurumlar kullandıkları SMTP sunucusunda SPF doğrulamasını açmayabiliyor. Bu sebeple kurumunuzdan gelen bir mail spam klasörüne düşebiliyor. Manuel doğrulama yapmak için yine ileti kaynağında ve gönderen detaylarında, aktarım IP adresini ve domain adını kontrol edebilirsiniz.

Yine de bu, tam olarak güvende olduğunuz anlamına gelmesin. Bir iş arkadaşınızın, bir yakınınızın adını öğrenerek Gmail gibi, Outlook gibi bilinir servislerden de açılmamış veya aktifleştirilmemiş hesapları kullanarak mailler atabilirler.

Ransomware Saldırıları

Ransomware yani Fidye virüsleri, kurumsal kullanıcı veya ev kullanıcısı ayırt etmeksizin başınıza gelebilecek en kötü saldırılardan biridir.

Bu tip saldırılarda saldırgan, önce sisteminize genelde antivirüs yazılımları tarafından tespit edilemeyen bir zararlı ile bulaşır. Ardından bu zararlı yazılım, metin belgelerinizden videolarınıza, fotoğraflarınızda kritik öneme sahip veritabanı dosyalarına hatta yedeklemelere kadar bütün verilerinizi şifreler. Ardından bir metin belgesinde veya masaüstü arkaplanı halinde, dosyalarınızın şifrelendiğini, kurtarmanın tek yolunun belirtilen miktarı BTC ile ödemek olduğunu belirten bir yazı gösterilir.

Ransomware saldırılarını, en zorlu saldırı türlerinden biri yapan ise şifrelenmiş dosyaların “key” olmadan açılamayacak durumda olması. Burada imdadınıza ne antivirüsler, ne de veri kurtarma yazılımlar yetişemez. Çünkü ransomware, verilerinizi şifrelediği gibi verilerin önceki kayıtlarına erişmenizi engellemek için disk sektöründe değişiklik gerçekleştirir. Bu değişiklik, sektörün değiştirilmesi değil, üzerine doğrudan yeni veri yazılmasıdır.

Bildiğiniz gibi Windows üzerinde sildiğimiz bir dosya, tamamen silinmez. Yalnızca bulunduğu yol bilgisi silinir. Dosyanın kendisi ise, üzerine yeni bir veri yazılana kadar disk sektöründe kalır.

İşte ransomware zararlıları da, dosyanızın eski haline erişip kurtarmanızı engellemek amacıyla disk sektöründe yüksek miktarda yazma işlemi gerçekleştirir ve dosyanızın yolunu değiştirir. Bir disk yönetim yazılımı ile incelerseniz, dosyanızın bulunduğu eski disk bölümünde artık karmakarışık ve parça parça veriler bulunduğunu görürsünüz. Bunun sebebi de, arkada iz bırakmamak.

Ransomware yazılımları için günümüzde uygulanan net bir çözüm yok. Bu zararlı yazılımlar, FUD yani Full Undetected Crypter yazılımları ile şifrelenerek antivirüslerden kaçabilmekte. Antivirüslerin bu tip zararlıları tespit etmesi için iki yol var. VirusTotal gibi data paylaşımı yapan sitelerden rapor toplamak veya bir kullanıcısına bulaştıktan sonra tespit edip veritabanına eklemek. İki yol da, yeni algoritmalar ile şifrelenmiş virüsleri anında tespit edemez. Belirli bir süre gerekir.

Wannacry gibi kendini birden fazla makineye yayma amacı olan yazılımlar, olayın daha çabuk farkedilmesini sağlasa da, mümkün olan en yüksek sayıdaki kurbana en kısa sürede ulaşabiliyor.

Yine de ransomware gibi bir zararlı için çözüm yolu var. Zararlının sisteme bulaştıktan sonraki kimliğini öğrenerek, web üzerinden Ransomware Decrypter araçları ile bilinen keyler kullanılarak şifreler çözülebiliyor. Bu tip araçlara örnek olarak Kaspersky Decryptor, Trend Micro Ransomware File Decryptor ve Emsisoft Decryptor örnek verilebilir. Ancak burada dikkat etmemiz gereken şey, zararlının antivirüs firmaları tarafından tespit edilip şifreleme anahtarının çözülmüş olması.

Örneğin Petya gibi zararlılar, kendilerini diskin önyükleme alanına kopyalayarak sistemin açılmasını engelliyor. Bu sayede dışarıdan bir Decrypter yazılımı kurmanız mümkün olmuyor.

Peki nasıl korunuruz bu zararlılardan? Elbetteki ilk yol bireysel güvenlik farkındalığı. Korsan içerik kullanmamak, bilinmeyen kaynakları ziyaret etmemek, kimliği belirlenmemiş dosyaları yürütmemek ve elbette güvenlik yazılımlarını sürekli güncel tutmak.

Kurumsal firmalar, DLP çözümleri sayesinde bu tip zararlılardan etkilenme oranını düşürebiliyor. Ev kullanıcıları da benzer bir çözüme, Ransomware Case özelliğine sahipler. En basit ev kullanıcısı bile Windows Defender üzerinden Fidye yazılımına karşı güvene almak istediği dosyalarını belirtirse, Petya gibi olmayan, yalnızca Windows üzerinde çalışan Ransomware’lere karşı önlem alabiliyor.

Sona Doğru

Yazımızın sonlarına yaklaşırken, günümüzde artarak ilerleyen siber güvenlik saldırılarının boyutları hepimize bir ders vermeli. Yalnızca bir kişinin hatasından dolayı milyonlarca insanın verilerinin sızdırılması, aslında o kişinin olduğu kadar kurumun da hatası. Çalışanların Bireysel Güvenlik Farkındalığı eğitimleri almaları, E-Mail Spoofing dahil olmak üzere siber saldırılar alanında temel eğitimler görmeleri kurumların sorumluluğunda. Dijitalleşmenin getirdiği dezavantajları kapatmak bizim elimizde. Etkin, koordineli ve bilinçli çalışanlara sahip bir kurum, siber saldırılara karşı en büyük zafiyeti kapatmıştır. İnsan faktörü…

Keyifli, güvenli günler dilerim…

![What is a DNS Zone Transfer Attack and How to Test It? [EN]](https://miro.medium.com/v2/resize:fit:679/1*bmJFCUy0lAlgCMPADbH2LQ.png)